Voir la table des matières Ne plus voir la table des matières

- Comment ça fonctionne

- Aperçu

- Télécharger GPG

- Créez votre propre clé privée et publique

- Stockez votre clé publique sur une clé USB

- Téléchargez vos clés sur le trousseau de votre autre ordinateur

- Téléchargez votre clé PUBLIQUE sur un serveur de clés et/ou votre site Web

- Téléchargez l’empreinte digitale de votre clé publique sur votre Twitter/Keybase

- Envoyez-moi un message crypté avec ma clé publique, et je vous répondrai en cryptant avec votre clé publique

- Conclusion

En tant que Bitcoiner, vous aurez besoin d’un moyen sécurisé de communiquer en privé, sans compter sur une entreprise pour crypter vos données pour vous. Par exemple, les méthodes disponibles gratuitement avec un cryptage de bout en bout comme Telegram (pas avec son option par défaut) et Signal et d’autres sont faciles à utiliser, mais je ne leur fais pas entièrement confiance.

Cet article vous montrera comment envoyer des messages à l’aide d’un logiciel open source gratuit, GNU Privacy Guard (gpg), qui permet le cryptage et le décryptage à l’aide de la cryptographie à clé publique et privée. C’est plus compliqué au début de bricoler, mais une fois qu’on a pris le coup, ce n’est pas si difficile. Je vais vous expliquer étape par étape, suivez simplement et ajoutez cet article à vos favoris pour référence future.

Ceci est un peu plus d’informations sur gpg (y compris pgp) pour ceux qui souhaitent approfondir. Il est intéressant de noter que la cryptographie à clé publique et privée n’est pas seulement utilisée pour le cryptage et le décryptage, mais également pour la vérification des signatures numériques – utilisée dans les transactions Bitcoin et également les données en général (par exemple, vérifier si le logiciel que vous avez téléchargé est authentique et non falsifié, comme le montre la première vidéo ici).

Comment ça fonctionne

Pour créer une paire de clés publique et privée, votre ordinateur génère un très grand nombre aléatoire (« impossible à deviner ») à partir duquel le logiciel gpg va créer pour nous une clé privée, et à partir de là, une clé publique est créée (tout comme les clés privées Bitcoin , Plus d’infos ici).

La clé publique est partagée avec le monde (comme une adresse Bitcoin) et contient votre identifiant (email et nom) que vous publiez en ligne. Voici le mien. Considérez la clé publique comme un coffre-fort ouvert. N’importe qui peut écrire un message et crypter ce message avec votre clé PUBLIQUE (c’est-à-dire le mettre dans votre coffre-fort et verrouiller la porte) – vous seul avez la clé privée et, par conséquent, vous seul pouvez ouvrir votre coffre-fort (c’est-à-dire déchiffrer et lire le message).

Remarque : ne vous inquiétez pas pour le moment, notez simplement que, dans Bitcoin, il n’y a pas de « chiffrement » avec les paiements. Au lieu de cela, il existe des « signatures » faites avec des clés privées, qui peuvent être « vérifiées » par toute personne utilisant des clés publiques.

Aperçu

Dans ce guide, je vais vous guider à travers les étapes suivantes :

- Télécharger gpg.

- Créez votre propre clé privée et publique.

- Stockez votre clé privée sur une clé USB.

- Téléchargez votre clé privée sur le trousseau de votre autre ordinateur.

- Téléchargez votre clé PUBLIQUE sur un serveur de clés et/ou votre site Web.

- Téléchargez l’empreinte de votre clé publique sur votre profil en ligne, par exemple Twitter ou Keybase.

- Envoyez-moi un message crypté avec ma clé publique, et je vous répondrai en cryptant avec votre clé publique.

Télécharger GPG

La première chose à faire est de télécharger le logiciel gpg.

Linux

Si vous utilisez Linux, gpg devrait déjà être installé. Sinon, vous pouvez l’installer avec la commande :

sudo apt-get install gnupg

Si vous voulez juste vérifier s’il est installé, tapez ceci :

gpg –version

ASTUCE : si vous exécutez un nœud Bitcoin sur un Raspberry Pi, vous pouvez en fait utiliser SSH pour accéder au terminal de votre Pi et exécuter des commandes gpg comme ça. Si ce que j’ai dit n’a aucun sens, ne vous inquiétez pas, ignorez-le, cela sort du cadre de cet article.

Mac

Si vous avez un Mac, vous devrez télécharger et installer « GPG Suite » – c’est gratuit à moins que vous ne vouliez également les outils de messagerie (pas besoin). Cela vous donnera les outils de ligne de commande dont vous avez besoin.

les fenêtres

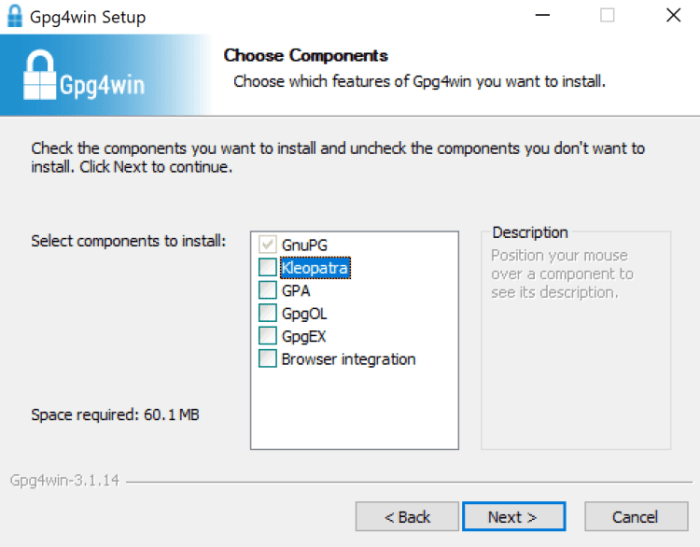

Téléchargez et installez « Gpg4Win ». C’est gratuit. Il y a une page de don avant le téléchargement, vous pouvez sélectionner 0 $ pour continuer.

Lors de l’installation, vous pouvez décocher toutes les cases sauf la première.

Créez votre propre clé privée et publique

Ouvrez le terminal sous Mac ou Linux ou l’invite de commande sous Windows.

Taper:

gpg –full-generate-key

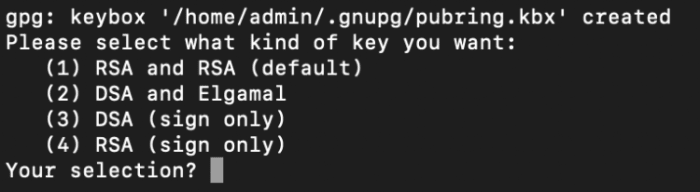

Choisissez l’option RSA par défaut.

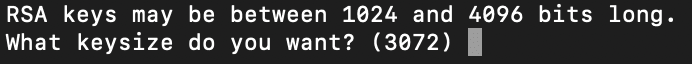

Choisissez ensuite la taille de votre clé. Plus grand est plus sûr.

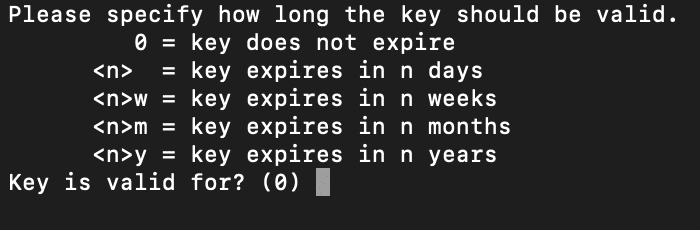

Sélectionnez ensuite la durée de validité de la clé. Je préfère ne pas laisser la clé expirer.

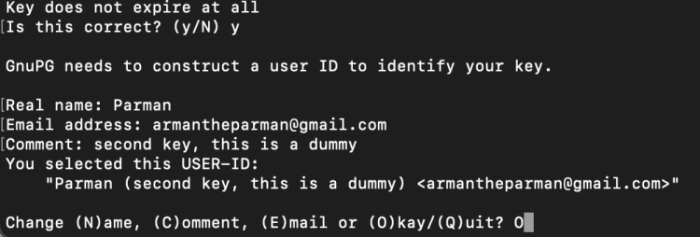

Ensuite, vous remplirez quelques informations personnelles. Cela sera rendu public afin que les gens sachent à qui appartient la clé publique. Les données sont en fait intégrées dans la clé. Choisissez « O » pour « OK » pour continuer.

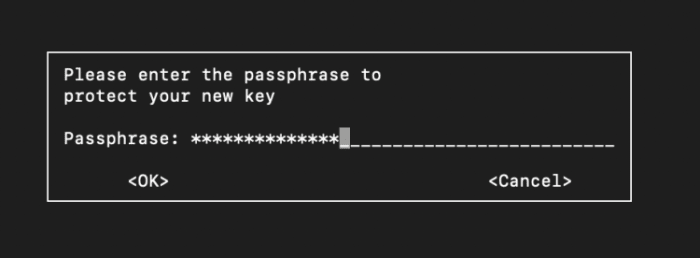

Verrouillez ensuite votre clé privée avec une « phrase de passe ».

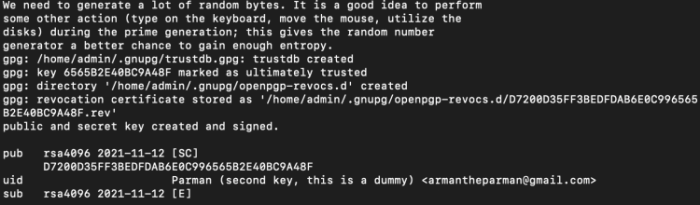

On m’a conseillé de déplacer la souris ou de taper sur le clavier lors de la création de la touche pour ajouter un caractère aléatoire supplémentaire à la touche. Ce sont les détails de la clé que j’ai créée (en bas).

Stockez votre clé publique sur une clé USB

L’ordinateur que vous avez utilisé pour créer la clé privée a la clé dans son « trousseau » et elle est verrouillée avec une phrase secrète. Le trousseau n’est qu’un concept abstrait — la ou les clés sont en fait simplement stockées dans un fichier quelque part.

Je vous suggère de sauvegarder votre clé privée sur une clé USB. Cela vous permet de le copier sur un autre ordinateur si nécessaire et réduit le risque de perte.

Pour ce faire, nous devons d’abord l’exporter depuis le trousseau et le mettre dans un fichier.

Commencez par obtenir l’ID de la clé :

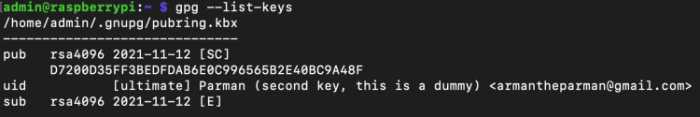

gpg –list-keys

Cela vous montre toutes les clés (publiques et privées) dans le trousseau de votre ordinateur.

Copiez l’ID de clé dans le presse-papiers. Le mien est:

D7200D35FF3BEDFDAB6E0C996565B2E40BC9A48F

Ensuite, nous exportons les clés publiques dans un fichier et nous devons mettre l’ID de la clé dans la commande (c’est pourquoi nous l’avons copié dans le presse-papiers).

La commande ci-dessus utilise gpg et a quelques options.

L’option « –output » spécifie que la sortie doit aller dans un fichier, fourni juste après.

J’ai choisi « public.gpg » comme nom du fichier, et il sera créé au fur et à mesure de l’exécution de la commande.

« –armor » spécifie que la sortie doit être au format blindé ASCII et « –export » spécifie quelle clé du trousseau doit être exportée, fournie juste après.

Si vous voulez voir le contenu du fichier, utilisez simplement la commande « less » (‘q’ quitte la fonction ‘less’):

moins public.gpg

Ensuite, exportons la clé privée. La commande est comme la précédente avec quelques ajustements. Remplacez le nom du fichier par quelque chose comme « private.gpg » et remplacez l’option « -export » par « -export-secret-key ».

Nous avons maintenant les fichiers « public.gpg » et « private.gpg » dans le répertoire courant. Copiez-les sur une clé USB et gardez-les en sécurité et cachés. Ce n’est pas aussi sensible qu’une clé privée Bitcoin, mais la perte ou le vol du fichier « private.gpg » permettrait à quelqu’un de se faire passer pour vous. Si votre mot de passe est fort, il est peu probable qu’un attaquant puisse utiliser votre clé privée même s’il a mis la main dessus.

Téléchargez vos clés sur le trousseau de votre autre ordinateur

Emportez votre clé USB avec votre clé privée sur votre autre ordinateur. Assurez-vous que gpg est installé. Ouvrez un terminal et accédez à l’emplacement de votre fichier. Saisissez la commande :

gpg –import privé.gpg

N’oubliez pas que « private.gpg » est un nom de fichier, alors remplacez-le par le nom de votre fichier, ne copiez pas aveuglément la commande sans réfléchir. Il vous sera demandé de saisir la phrase secrète, puis les clés privées et publiques seront importées en une seule fois.

Pour supprimer la clé privée, la commande est :

gpg –delete-secret-keys KEY_ID

Remplacez KEY_ID par l’ID de clé ou l’adresse e-mail de votre clé.

Téléchargez votre clé PUBLIQUE sur un serveur de clés et/ou votre site Web

Il existe plusieurs serveurs de clés populaires utilisés dans le monde. Les principaux serveurs de clés se synchronisent tout comme les nœuds Bitcoin, il est donc judicieux de choisir un serveur de clés proche de vous sur Internet, puis de l’utiliser régulièrement pour envoyer et recevoir des clés (clés PUBLIQUES, bien sûr).

gpg –keyserver keyserver.ubuntu.com –send-key D7200D35FF3BEDFDAB6E0C996565B2E40BC9A48F

La commande ci-dessus est sur une seule ligne. Il y a un espace après « –send-key » qui peut ne pas être évident car le formatage de votre navigateur peut diviser la ligne en deux.

« –keyserver » est une option qui attend ensuite l’adresse Web d’un serveur de clés.

« –send-key » est une option qui attend un Key_ID.

Si vous souhaitez importer une clé publique de quelqu’un d’autre directement à partir d’un serveur de clés, entrez la commande ci-dessus mais remplacez « -send-key » par « recv-key » et utilisez son Key_ID.

Téléchargez l’empreinte digitale de votre clé publique sur votre Twitter/Keybase

Quel est l’intérêt de cela ? Si vous affichez une version courte de votre clé publique à divers endroits, quelqu’un qui vous envoie un message peut être plus certain qu’il télécharge la bonne clé publique.

Vous pouvez voir l’empreinte de votre clé avec cette commande :

gpg –fingerprint KEY_email

Avec la plupart de ces commandes, parfois un e-mail fonctionnera, parfois il a besoin du KEY_ID exact. Vous pouvez toujours voir à quoi correspond votre KEY_ID :

gpg –list-keys

Une fois que vous voyez votre empreinte digitale, copiez-la et collez-la dans vos profils en ligne comme je l’ai fait sur Twitter.

Lorsque vous téléchargez ma clé publique, l’empreinte s’affichera après l’avoir importée, ou si vous utilisez la commande « –list-keys », ou « gpg –fingerprint Key_ID ».

Vous pouvez ensuite vérifier la sortie avec mon profil en ligne pour vous assurer que vous avez la bonne clé.

Envoyez-moi un message crypté avec ma clé publique, et je vous répondrai en cryptant avec votre clé publique

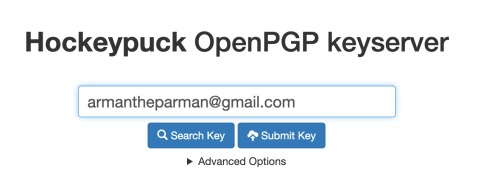

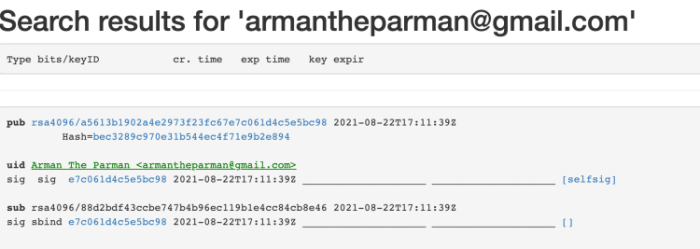

Tout d’abord, vous aurez besoin d’obtenir ma clé publique. Vous pouvez accéder à keyserver.ubuntu.com et saisir mon e-mail dans le champ de recherche.

Ou vous pouvez visiter ma page contacts/gpg et suivre les instructions là-bas. Copiez mon Key_ID dans le presse-papiers.

Ouvrez un terminal et entrez cette commande :

gpg –keyserver keyserver.ubuntu.com –recv-keys e7c061d4c5e5bc98

Vous avez maintenant ma clé publique importée dans le trousseau de votre ordinateur.

Maintenant, vous pouvez me taper une lettre dans un fichier texte (lettre.txt) ou un document Word (n’importe quoi, vraiment) et l’enregistrer sur le disque. Dans un terminal, accédez à l’emplacement où vous avez stocké le fichier. Tapez ensuite cette commande :

gpg –output letter.gpg –encrypt –recipient armantheparman@gmail.com letter.txt

Ici, vous avez une commande qui sera sur une seule ligne. L’option « -output » vous permet de créer un nom de fichier tapé immédiatement après, où les données cryptées iront.

L’option « –encrypt » est une instruction de cryptage.

L’option « –recipient » vous permet de choisir la clé publique de votre trousseau à utiliser pour crypter le message. Immédiatement après, si vous saisissez une adresse e-mail, il choisira la bonne clé dans votre trousseau.

Enfin, à la suite de l’email ou du Key_ID, vous mettez le nom du fichier que vous souhaitez crypter.

Vous pouvez recevoir des avertissements et des messages de confirmation, mais après cela, vous devriez avoir un nouveau fichier appelé « letter.gpg » ou le nom de fichier que vous avez choisi. Le fichier d’origine existe toujours (« letter.txt »). Vous pouvez supprimer ce fichier avec (en utilisant Linux ou Mac) :

rm lettre.txt

Vous pouvez également effacer l’historique de l’invite de commande avec :

histoire -c

Vous pouvez ensuite envoyer un e-mail et joindre « letter.gpg » et me l’envoyer. Lorsque je le recevrai, je le téléchargerai d’abord sur le disque, puis utiliserai cette commande pour déchiffrer le fichier :

gpg –output decrypted_message.txt –decrypt letter.gpg

Cela créera un nouveau fichier « decrypted_message.txt » en utilisant les données cryptées de « letter.gpg ». L’ordinateur peut lire quelle clé publique a crypté les données (je n’ai donc pas besoin de spécifier un Key_ID), et il peut voir qu’il a la clé privée de cette clé publique dans le trousseau, il peut donc l’utiliser pour déchiffrer le message.

Conclusion

Je vous ai montré les étapes pour créer une clé privée et publique pour vous-même, chiffrer un message avec ma clé publique et m’envoyer le message que je vais déchiffrer avec ma clé privée.

Si vous m’envoyez votre clé publique ou des instructions pour l’obtenir, je peux crypter un message et vous envoyer un message si vous le souhaitez.

Essayez!

Ceci est un article invité par Arman le Parman. Les opinions exprimées sont entièrement les leurs et ne reflètent pas nécessairement celles de BTC Inc ou Bitcoin Magazine.