Voir la table des matières Ne plus voir la table des matières

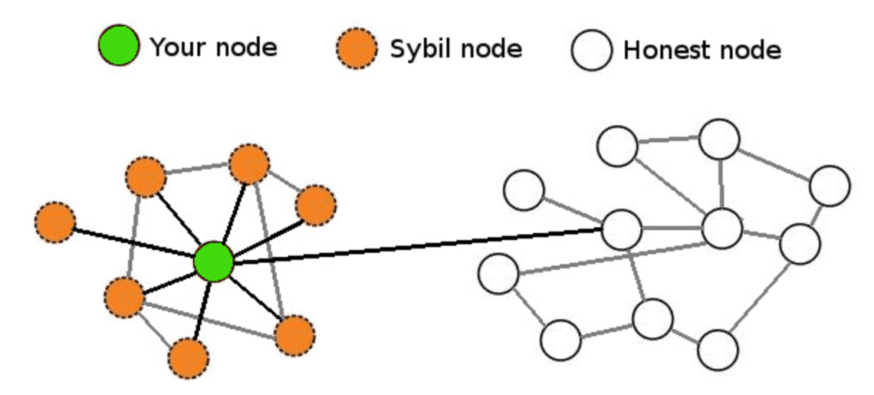

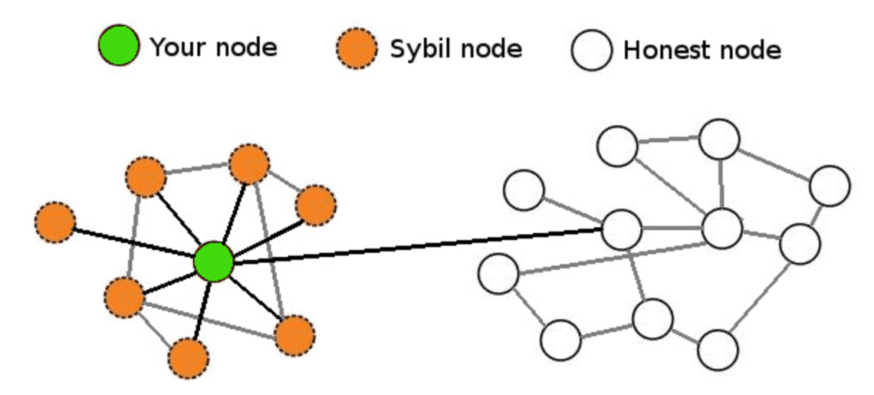

Une attaque Sybil est une tentative de contrôler un réseau homologue en créant plusieurs fausses identités. Pour les observateurs extérieurs, ces fausses identités semblent être celles d’utilisateurs uniques. Cependant, en coulisses, une seule entité contrôle plusieurs identités à la fois. En conséquence, cette entité peut influencer le réseau grâce à un pouvoir de vote supplémentaire dans un réseau démocratique ou à des messages de chambre d’écho dans un réseau social.

Les difficultés des États-Unis face à l’influence électorale russe via de faux comptes sur les réseaux sociaux sont un exemple facile à comprendre d’une attaque pseudo-Sybil. Même si les faux comptes et les robots n’ont pas piraté Facebook ou Twitter, ils ont quand même utilisé plusieurs identités pour influencer l’ensemble du réseau. Les attaques Sybil étant très subversives et faciles à dissimuler, il peut être difficile de savoir si une seule entité contrôle plusieurs comptes. En effet, Facebook n’a même pas réalisé l’ampleur des faux comptes sur sa plateforme jusqu’à ce que des enquêtes internes soient menées plusieurs mois après qu’une grande partie des dégâts ait déjà été faite.

Le nom « Sybil Attack » vient d’un livre, Sybille, à propos d’une femme atteinte d’un trouble dissociatif de l’identité. Les chercheurs de Microsoft ont étudié et écrit pour la première fois sur les implications des attaques Sybil sur les réseaux homologues au début des années 2000. Dans ce bref guide, nous examinerons les implications des attaques Sybil et comment les réseaux peuvent empêcher de telles attaques. Si vous envisagez d’utiliser une plateforme blockchain, il est important de comprendre leur approche face aux menaces Sybil et à leur influence indue via la création d’identité sur le réseau.

Qu’est-ce qu’une attaque Sybil en crypto : contrôle disproportionné

Une attaque Sybil accorde une influence indue à une seule entité simplement parce que cette entité contrôle de nombreux pseudonymes. Nous entendons tout le temps parler de faux comptes Reddit qui votent positivement pour le compte d’une entreprise ou d’une cause donnée. Les vendeurs Amazon peuvent acheter de faux avis sur des comptes du monde entier. Ces pseudonymes sont difficiles à détecter et à supprimer.

Même si l’ingérence électorale sur Facebook et les fausses critiques sur Amazon sont déjà assez graves, une attaque Sybil réussie contre une blockchain ou un réseau de transfert de fichiers permettrait à de mauvais acteurs un contrôle disproportionné sur le réseau. Si ces fausses identités sont reconnues par le réseau, elles pourraient voter en faveur de diverses propositions ou interrompre le flux d’informations à travers le réseau.

Les nœuds Sybil peuvent également entourer et tenter d’influencer les informations atteignant d’autres nœuds du réseau, influençant progressivement le grand livre ou la base de données par le biais de la censure.

Comment prévenir une attaque Sybil

Les blockchains et les réseaux homologues disposent de diverses options pour empêcher les attaques Sybil. Chaque option comporte ses propres avantages et inconvénients. Les approches hybrides de prévention Sybil, intégrant chacun des trois éléments clés, sont courantes pour répondre aux préoccupations.

1. Coût de création d’une identité

La première façon d’atténuer une attaque Sybil est d’augmenter le coût de création d’une nouvelle identité. Étant donné que les identités peuvent être mappées à des entités selon un rapport de plusieurs pour un, nous avons besoin d’un moyen de rendre la création d’un trop grand nombre d’identités gourmande en ressources. Le défi ici, cependant, est qu’il existe de nombreuses raisons légitimes pour lesquelles vous pourriez vouloir exploiter plusieurs identités. La redondance, le partage des ressources, la fiabilité et l’anonymat sont autant de bonnes raisons de créer plusieurs identités sur un réseau homologue.

Le coût idéal de création d’identité ne devrait pas empêcher les gens de rejoindre le réseau ou même de créer une poignée d’identités. Au lieu de cela, cela devrait être juste suffisant pour rendre impossible la création de nombreuses identités en peu de temps.

Les blockchains utilisent le coût de création comme fonctionnalité de protection Sybil via exploitation minière. Dans preuve de travail algorithmes, afin de créer une nouvelle identité sur le réseau minier, vous aurez besoin d’un autre ordinateur doté d’une puissance de traitement pour contribuer. Cela implique un coût important pour l’ajout de centaines ou de milliers de nœuds pseudonymes qui pourraient influencer l’adoption d’un fork ou d’un autre vote blockchain.

Il en va de même pour la preuve de participation, où l’achat de puissance de calcul est remplacé par de la monnaie de mise. Il y a un coût pour rejoindre le réseau et voter. Cette exigence en ressources limite le nombre de comptes qu’un mauvais acteur peut créer.

2. Chaîne de confiance

Une deuxième façon de lutter contre les attaques Sybil consiste à exiger un certain type de confiance avant d’autoriser une nouvelle identité à rejoindre le réseau. Cela prend généralement la forme d’un système de réputation, dans lequel seuls les utilisateurs établis et de longue date peuvent inviter ou se porter garants de nouveaux entrants sur le réseau. D’autres variantes reposent sur un système probatoire dans lequel de nouveaux comptes sont possibles, mais ils doivent rester actifs et uniques pendant une certaine période avant de recevoir le droit de vote.

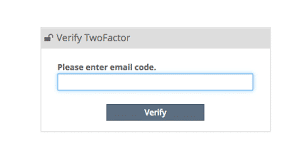

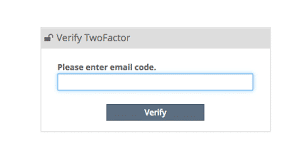

La chaîne de confiance s’étend également à la vérification pure et simple de l’identité. Certains réseaux pairs exigent que vous soumettiez une pièce d’identité avant de les rejoindre. D’autres vous permettent de vous joindre si vous pouvez répondre à une authentifié à deux facteurs code de sécurité. D’autres encore restreignent la création de compte en fonction de l’adresse IP.

Tous ces éléments nécessitent un certain niveau de vérification d’identité ou d’établissement de confiance avant qu’un compte ne reçoive les privilèges de vote, ce qui rend la création de pseudonymes plus difficile.

3. Réputation inégale

La dernière façon d’atténuer la menace des attaques Sybil consiste à pondérer la puissance des utilisateurs en fonction de leur réputation. Les utilisateurs qui existent depuis le plus longtemps et qui ont fait leurs preuves reçoivent plus de pouvoir de vote sur les décisions communales. Cela fait du système une méritocratie au lieu d’une pure démocratie, et cela diminue le pouvoir des nouveaux utilisateurs. En conséquence, de nombreux comptes nouveaux ou moins actifs n’accordent aucun avantage à un attaquant Sybil par rapport aux comptes réputés, plus anciens et plus actifs.

Les attaques Sybil sont difficiles, mais pas impossibles, à prévenir

Les attaques Sybil impliquent de fausses identités et des motifs cachés. En tant que tels, ils peuvent être difficiles à détecter et à prévenir tant qu’ils ne sont pas déjà visibles et persistants. Néanmoins, les réseaux qui mettent en œuvre une combinaison de ces mesures de prévention bénéficient d’une protection accrue contre les attaques Sybil, atténuant ainsi la gravité potentielle de l’attaque si et quand elle se produit.

Source https://coincentral.com/sybil-attack-blockchain/?utm_source=rss&utm_medium=rss&utm_campaign=sybil-attack-blockchain