Voir la table des matières Ne plus voir la table des matières

Bitcoin a été initialement considéré par beaucoup comme de l’argent numérique anonyme en raison du fait que toutes les transactions sont effectuées sous forme de transferts peer-to-peer entre des adresses de portefeuille qui servent de pseudonymes. Cependant, la nature publique du registre des transactions de Bitcoin (la « blockchain ») signifie que n’importe qui peut observer le flux de pièces. Cela signifie que les adresses pseudonymes ne fournissent aucun niveau significatif d’anonymat, puisque n’importe qui peut récolter les adresses de contrepartie d’une transaction donnée et reconstruire la chaîne des transactions.

Ce manque de confidentialité dans Bitcoin a conduit à un flux de travail important pour rendre le registre de la blockchain de Bitcoin lui-même privé : allant de gobelets centralisés qui mélangent des pièces afin de masquer leur origine moyennant des frais de service minimes et un délai supplémentaire ; aux sidechains avec des transactions confidentielles (telles que déployées par Blockstream’s Liquid) qui cachent le montant d’une transaction en chaîne à l’aide d’un cryptage homomorphe ; à des logiciels de mixage non dépositaires comme CoinJoin, dans lesquels un grand groupe d’utilisateurs coopère pour combiner plusieurs paiements Bitcoin en une seule transaction, afin de masquer les informations sur quel dépensier a payé à qui.

Une solution simple consiste à se débarrasser de l’auto-surveillance des transactions en se débarrassant le plus possible de la blockchain. Une autre solution est donc les protocoles de couche 2, comme le Lightning Network, un réseau de canaux de paiement où les utilisateurs peuvent effectuer, arbitrairement, de nombreux paiements hors chaîne entre eux sans avoir besoin de diffuser ces transactions individuelles vers des blocs inclus dans la blockchain Bitcoin.

Cependant, le talon d’Achille de la confidentialité de Bitcoin est en fait sa diffusion peer-to-peer. En détail, Bitcoin est construit sur une diffusion peer-to-peer au niveau des paquets TCP/IP, où les nouvelles transactions et les blocs sont annoncés au reste du réseau Bitcoin, rendant Bitcoin résistant à la censure. Pourtant, être résilient à la censure ne rend pas résistant à la surveillance. Votre adresse IP (Internet Protocol) divulgue votre géolocalisation approximative à chaque paquet.

Lorsqu’une transaction Bitcoin est diffusée par un nœud complet, un attaquant peut lier les transactions aux adresses IP de l’utilisateur d’origine, ainsi qu’au moment et à la taille des transactions de l’utilisateur. Tout le monde peut le faire en exécutant simplement un super-nœud complet qui se connecte également à tous les milliers de nœuds Bitcoin et en observant simplement le trafic réseau. Les retards aléatoires dans le trafic P2P tels qu’implémentés par Bitcoin aident un peu, mais sont finalement capables d’être vaincus.

De même, une empreinte IP est laissée aux échanges cryptographiques et aux fournisseurs de paiement bitcoin. En fait, ce type « d’analyse du trafic » peut même être appliqué au Lightning Network. Non seulement les agences gouvernementales telles que la NSA peuvent commettre ce type d’attaques, mais même un fournisseur d’accès Internet (FAI) local peut effectuer une analyse du trafic sur votre connexion à Internet depuis votre domicile.

Sans la confidentialité au niveau du réseau de la diffusion peer-to-peer, toute solution de confidentialité pour Bitcoin revient à construire un château sur le sable, en utilisant une cryptographie sophistiquée sur la blockchain elle-même – y compris via des soi-disant « pièces de confidentialité » comme Zcash, et même Monero – lorsque la diffusion peer-to-peer fondamentale de Bitcoin est exposée au monde entier.

Que peut-on faire pour assurer la confidentialité de votre diffusion peer-to-peer sur Bitcoin ?

Bitcoin sur un VPN

Une solution pour masquer l’adresse IP consiste à utiliser un VPN (« réseau privé virtuel », mais mieux pensé comme un proxy Internet crypté). En un mot, un logiciel VPN construit un tunnel crypté entre un appareil client et un serveur géré par un fournisseur VPN, qui agit comme un proxy qui transmet les communications réseau. Ainsi, votre adresse IP locale n’est pas liée à votre adresse de portefeuille ou à votre identité sur un échange crypto prenant en charge KYC.

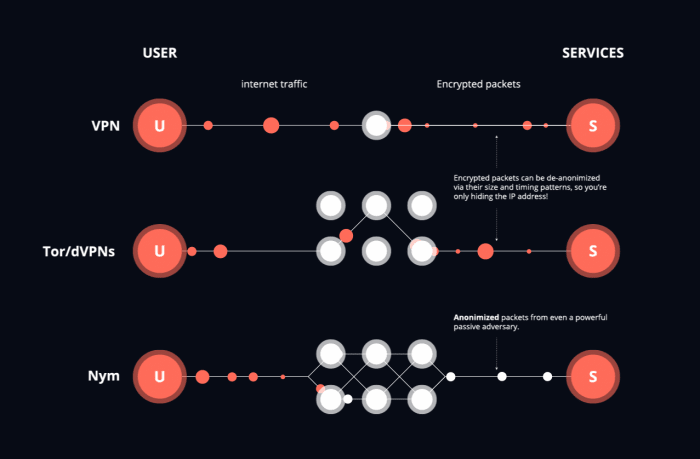

Pourtant, nous avons souligné que les VPN ne sont pas réellement anonymes. Bien que les VPN puissent masquer votre adresse IP, ils souffrent de faiblesses inhérentes en raison de leur modèle de confiance centralisé. Un fournisseur VPN agit comme un de confiance proxy et peut donc facilement relier toutes vos activités au niveau de la couche réseau. Le VPN lui-même n’a pas non plus besoin de vous surveiller, car quiconque surveille attentivement un VPN peut également lier vos transactions. Ces écoutes clandestines du réseau peuvent observer le trafic réseau circulant vers et depuis le proxy VPN et suivre simplement le trafic réseau acheminé en fonction de la taille et de la synchronisation des paquets de données, et ainsi déduire facilement votre adresse IP même lorsque le VPN cache votre adresse IP. le site Web ou le nœud complet Bitcoin auquel vous accédez.

La plupart des gens n’exécutent pas un nœud Bitcoin complet. De nombreuses personnes utilisent des échanges, et même les utilisateurs inconditionnels de Bitcoin qui ont tendance à utiliser des portefeuilles auto-dépositaires exécutent des clients légers, où un nœud complet agit comme un proxy de confiance comme un VPN. Cependant, ne vous laissez pas berner en pensant que ce nœud complet assure la confidentialité. Le nœud complet, et toute personne regardant le nœud complet, peut corréler vos diffusions Bitcoin et vos transactions avec votre portefeuille léger… et donc votre adresse IP et vos transactions à vous !

Bitcoin sur Tor

Contrairement aux VPN centralisés, Tor construit un réseau décentralisé de nœuds afin qu’aucun nœud ne connaisse à la fois l’expéditeur et le destinataire d’un paquet réseau. Tor transfère le trafic via un circuit multi-sauts de longue durée comme suit : chaque utilisateur connecté ouvre un circuit, comprenant trois relais successifs choisis aléatoirement : garde d’entrée, relais intermédiaire et relais de sortie, et négocie des clés symétriques qui sont ensuite utilisées pour chiffrer chacun des paquets de communication. Pendant que le message voyage le long du circuit, chaque relais supprime sa couche de cryptage, donnant à Tor son nom de « The Onion Router ». Si une transaction Bitcoin a été envoyée via Tor, elle semble avoir l’adresse IP du dernier relais de sortie Tor.

Bien que bien meilleur que n’importe quel VPN, Tor a été conçu pour vaincre les adversaires locaux qui n’observent que de petites parties du réseau. Étant donné que les paquets sortent toujours de Tor dans le même ordre qu’ils sont arrivés, un adversaire plus puissant qui peut surveiller l’ensemble du réseau peut utiliser l’apprentissage automatique pour corréler avec succès le modèle de trafic Internet afin que l’expéditeur et le destinataire d’une transaction puissent être découverts. Ce type d’attaque peut facilement être appliqué aux transactions Bitcoin sur Tor, et récemment, il a été prouvé que de grandes quantités de nœuds de sortie ont été compromises par une seule entité. En fait, les premiers développeurs de Bitcoin ont préféré une diffusion peer-to-peer pure plutôt que d’utiliser Tor pour cette raison précisément. Les circuits dans Tor durent également dix minutes, donc si plus d’une transaction Bitcoin est envoyée via Tor pendant cette période, ces transactions auront toutes la même adresse IP du dernier relais de sortie Tor. De nouveaux circuits peuvent être construits avec chaque transaction, mais ce comportement se démarque de la valeur par défaut de Tor et est donc facilement identifié à l’aide de l’apprentissage automatique.

Des techniques comme Dandelion qui sont utilisées par Bitcoin ressemblent à Tor, chaque nouveau paquet étant envoyé un nombre multiple de sauts avant d’être diffusé, où les sauts sont une « tige » et la diffusion est la « fleur », et ressemble donc à un pissenlit. Bien qu’il soit bien préférable d’utiliser Dandelion que de ne pas l’utiliser, un adversaire puissant peut simplement observer la construction du circuit Dandelion randomisé et l’utiliser pour désanonymiser l’expéditeur et le destinataire.

Bitcoin sur un réseau mixte

Contrairement à Tor et aux VPN, un mixnet mélange les paquets. Cela signifie qu’au lieu que les paquets sortent d’un nœud du mixnet dans le même ordre que les paquets sont arrivés, les paquets sont retardés puis mélangés avec d’autres paquets, de sorte que les paquets quittent le mixnet dans un ordre différent.

Comme l’a lancé David Chaum dans son article pré-Tor qui a inventé les mixnets en 1981, une façon de les considérer est qu’à chaque « saut » dans le réseau de mixage, le nœud de mixage « mélange » les paquets comme un jeu de cartes. Comme Tor, une forme de « cryptage en oignon » est utilisée et les paquets ont tous la même taille en utilisant le format de paquet Sphinx. Il s’agit du même paquet Sphinx qui est utilisé dans le Lightning Network, mais qui a été conçu à l’origine pour les réseaux mixtes.

Nym est une sorte de mixnet où les paquets sont retardés à l’aide d’un processus statistique qui permet à la fois une estimation du retard moyen d’un paquet mais offre un maximum d’anonymat car on ne sait pas quand un paquet donné a fini de se mélanger. Les paquets sont envoyés depuis un programme comme un portefeuille Bitcoin via une passerelle, puis trois nœuds mixtes, et enfin hors d’une passerelle. Contrairement à Tor et aux VPN, les paquets sont chacun envoyés et acheminés individuellement sur le réseau. Avec Nym, des paquets factices sont ajoutés pour augmenter l’anonymat des paquets.

Comparés à Tor et aux VPN, les mixnets sont bien adaptés au Bitcoin. Les paquets Bitcoin s’intègrent naturellement dans les paquets Sphinx, comme nous l’avons vu avec le Lightning Network, et il est plus logique d’acheminer les paquets Bitcoin individuellement plutôt que via un circuit nécessaire pour une page Web.

Comme les VPN et Tor, les mixnets cachent l’adresse IP du paquet, mais contrairement à Tor et VPN, chaque paquet peut recevoir une nouvelle route et une adresse IP de sortie. En raison de l’envoi de paquets dans le désordre et de l’ajout de faux paquets, il est probablement plus difficile pour l’apprentissage automatique d’identifier l’expéditeur et le destinataire d’un paquet. Les connexions Bitcoin des portefeuilles aux nœuds complets bénéficieraient de l’utilisation d’un réseau mixte, car la diffusion serait beaucoup plus bien défendue contre les attaquants que la simple utilisation de Dandelion.

Bien que la réorganisation des paquets ait naturellement tendance à rendre les mixnets comme Nym plus lents que Tor, le délai peut encore atteindre un anonymat raisonnable – tant que suffisamment de personnes utilisent le mixnet ! — en quelques secondes à quelques minutes. Une façon de voir les mixnets est une version plus lente mais plus anonyme du Lightning Network.

Enfin, les mixnets ne sont pas réservés au Bitcoin. Tout comme Tor convient à la navigation Web à l’aide de circuits synchrones, les mixnets conviennent à tout type de trafic qui s’intègre naturellement dans les messages asynchrones tels que la messagerie instantanée. Un cas d’utilisation meurtrier des mixnets avant Bitcoin était les réexpéditeurs d’e-mails qui transféraient les e-mails de manière anonyme.

Les premiers cypherpunks comme Adam Back ont tenté de commercialiser des réseaux mixtes pour autoriser les e-mails anonymes dans le Freedom Network. Back a inventé la «preuve de travail» via Hashcash en partie pour empêcher le spam par e-mail anonyme, où même une petite quantité de travail comme la résolution d’un puzzle de hachage empêcherait un spammeur malveillant d’inonder les gens d’e-mails anonymes.

Les Cypherpunks ont fini par utiliser des mixnets comme Mixmaster, co-créé par Len Sassman, et Mixminion, co-créé par George Danezis et les fondateurs de Tor (avant qu’ils ne commencent à travailler sur Tor), afin de cacher leur identité en ligne. Il n’est donc pas surprenant que des concepts tels que la preuve de travail, issus de tentatives de création d’e-mails anonymes avec des réseaux mixtes, se soient retrouvés dans Bitcoin. Il ne serait pas du tout surprenant que Satoshi Nakamoto utilise un mixnet pour cacher sa propre identité sur les listes de discussion par e-mail lors de la sortie de Bitcoin.

À l’heure actuelle, Tor et Dandelion sont les meilleures solutions que nous ayons pour la confidentialité au niveau du réseau pour Bitcoin, mais le retour des réseaux mixtes sera nécessaire pour permettre à Bitcoin d’atteindre une véritable confidentialité et sécurité contre des adversaires puissants, même au niveau de l’État-nation.

Len Sassaman, co-créateur cypherpunk de Mixmaster mixnet, immortalisé dans la blockchain. La source.

Ceci est un article invité par Harry Halpin et Ania Piotrowska. Les opinions exprimées sont entièrement les leurs et ne reflètent pas nécessairement celles de BTC Inc ou Bitcoin Magazine.